VECTO, jedna z wiodących firm branży IT, wprowadziła usługę kompleksowej analizy możliwości systemów informatycznych. Audyt definiuje słabe punkty struktury IT, w tym zagrożenia bezpieczeństwa danych, a także dostarcza informacji, na podstawie których można wdrożyć rozwiązania optymalizujące funkcjonowanie systemu i redukujące całkowite koszty jego utrzymania. To odpowiedź spółki wobec zjawiska rosnącej skali cyber-zagrożeń.

Atutem realizowanego przez VECTO audytu jest brak warunków wstępnych. „Wystarczy jedynie chęć sprawdzenia, czy system IT, który mamy w firmie jest bezpieczny i optymalnie dopasowany do naszych potrzeb i gotowy na błyskawiczną rozbudowę w kontekście wyzwań niedalekiej przyszłości.” – mówi Jakub Wychowański, szef działu bezpieczeństwa VECTO. „Sprawdzamy, czy dotychczasowe inwestycje w rozwój struktury IT przynoszą realne korzyści i czy można ją udoskonalić eliminując słabe ogniwa. Z doświadczenia wiemy, że realizowany przez nas audyt wielokrotnie wskazuje niedoskonałości systemu tam, gdzie klient się tego nie spodziewał. Chronimy tym samym przed ponoszeniem wysokich kosztów modernizacji struktury, które finalnie nie przyniosłyby oczekiwanych rezultatów.” – dodaje Wychowański.

Według autorów badania Stanu Bezpieczeństwa Informacji w Polsce 2016, ponad połowa przedsiębiorstw w Polsce odnotowuje co najmniej sześć cyberataków w przeciągu roku. Najczęściej prowadziły one do utraty klientów i strat finansowych (po 33 proc. wskazań), ujawnienia lub zmiany danych wrażliwych (31 proc.) i utraty reputacji (16 proc.). Skala tych zjawisk

w Polsce systematycznie rośnie, a złośliwe oprogramowanie bezlitośnie poszukuje źle skonfigurowanych lub niewłaściwie zabezpieczonych systemów. Dlatego audyt VECTO oparty jest na czterech głównych czynnikach:

• Storage assesments – analiza pamięci masowych, pozwalająca na podjęcie świadomych decyzji w zakresie infrastruktury storage, szczegółowo wskazując kluczowe aspekty wykorzystania macierzy dyskowych, takie jak szczegółowe dane dotyczące konfiguracji i wydajności.

• Backup assesments – szczegółowa ocena kopii bezpieczeństwa umożliwiająca podjęcie trafnych decyzji w oparciu o najdokładniejszą analizę jakości i ilości danych, wydajności i skalowalności, przyrostów danych, a także wykorzystania mediów backupowych.

• Applications assesment – analiza obciążenia aplikacji, dzięki której identyfikowane są obszary, w których infrastruktura nie nadąża za potrzebami biznesowymi.

• Virtualization assesment – ocena wirtualizacji wskazująca na stopień wykorzystania fizycznej infrastruktury oraz sugerująca rozwiązania pozwalające na pełne wykorzystanie zasobów sprzętowych.

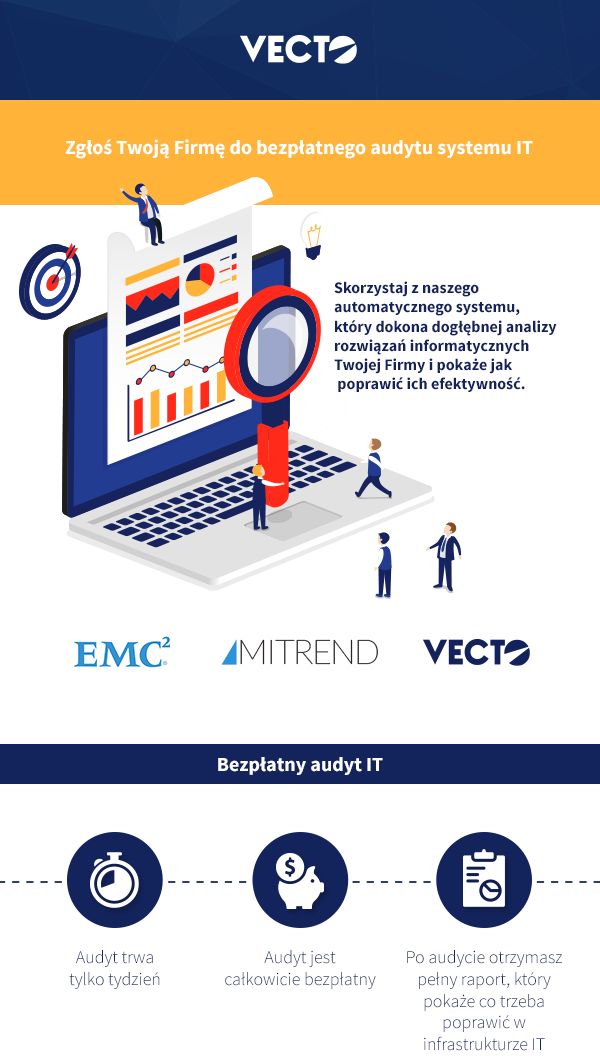

Do przeprowadzenia audytu nie jest potrzebny dostęp do systemu, ani żadne inne dane wrażliwe firmy, która jest zainteresowana badaniem. Inżynierowie IT z VECTO w kilku krokach przeprowadzą przez prostą procedurę badania Mitrend oraz udzielą instrukcji w procesie wygenerowania ostatecznego raportu. Następnie raport ten poddany zostaje dogłębnej, wielopłaszczyznowej analizie VECTO. „W kolejnym kroku badany podmiot otrzymuje pełną wiedzę o niedoskonałościach struktury oraz listę konkretnych rozwiązań, dzięki którym można wyeliminować słabe elementy systemu, udoskonalić jego wydajność, zredukować koszty lub wzmocnić zabezpieczenie przechowywanych danych. Co najważniejsze, po audycie otrzymujemy rozwiązanie szyte na miarę rzeczywistych potrzeb badanej firmy, uwzględniające specyfikę jej działalności. Wiedza ta eliminuje niebezpieczeństwo niewłaściwego lokowania środków inwestycyjnych i rozbudowy segmentów systemu, które nie przełożą się na wzrost wydajności oraz implementacji przeskalowanego sprzętu.” – podsumowuje Wychowański.

Jak informuje spółka, audyt trwa zwykle około tygodnia i nie ma wpływu na codzienne funkcjonowanie systemu informatycznego.

Więcej informacji: www.vecto.pl